NetXray具备了常用的嗅探功能,并且使用方便,下面我们来看看他的具体用法和步骤:

1、整体轮廓

NetXray的主界面:菜单栏有六个选项,分别为文件(file)、捕获(capture)、包(packet)、工具(tools)、窗口(window)和帮助(help)。

它的工具栏里集合了大部分的功能,依次为:打开文件(Open)、保存(Save)、打印(Print)、取消打印(Abort Printing)、回到第一个包(First Packet)、前一个包(Previous)、下一个包(Next)、到达最后一个包(Last Packet)、仪器板(Dashboard)、捕获板(Capture Panel)、包发生器(Packet Generator)、显示主机表(Host Table)等,NetXray的大部分功能都能用工具栏里的按钮实现。

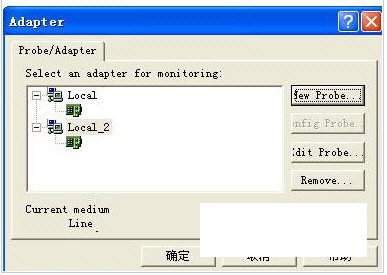

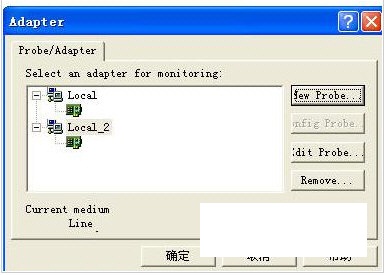

2、确定目标

依次点击:Capture菜单中Capture Filter Setting,单击Profilems选择New,进入如下对话(图2),在New Profile Name中输入First,以Default为模板选择OK,然后选择Done,在New Profile Name中输入First,以Default为模板选择OK,然后Done。

设置过滤所有目标IP是xxx.xxx.xxx.xxx的报文,即指向Any输入:xxx.xxx.xxx.xxx现在就可以开始抓包了,同时用IE登陆你刚才输入的IP,会发现NetXray窗口中的指针在移动,等到他提示你过滤到包后,就可以停止抓包了。

选中一个目标IP是xxx.xxx.xxx的报文,选择菜单条中的PacketàEdit Display Filte,选择"Data Pattern",选择"Add Pattern",到TCP层选中8080目标端口,用鼠标选择"set data",在name中输入"TCP"。点击OK,确定,然后在Packet中选择"Apply Display Filter"。以后用proxy规则过滤将只过滤目标IP是xxx.xxx.xxx.xxx、目标端口是8080的报文。

3、设定条件(端口)

确定好了目标,先面来设定嗅探的条件:依次选择:Filter SettingàData Pattern,举一例说明:过滤经过bbs(端口2323)的IP包,先选中第一行,用Toggle AND/OR调整成OR,如下图(图3)选择Edit Pattern,在弹出的对话框里设置:Packet 34 2 Hex(十六进制),从顶头开始填写 09 13,(因为十进制的2323对应十六进制的0x0913),而IP包使用网络字节顺序,高字节在低地址。起名为beginbbs,单击OK,再次选择Edit Pattern,Packet 36 2 Hex 从顶头开始填写 09 13 起名为endbbs,单击OK。于是最外层的OR下有两个叶子,分别对应两个Pattern。

4、实战开始

NetXray所谓的高级协议过滤事实上就是端口过滤,用上面介绍的方法指定源端口、目标端口均过滤0x00 0x17(23),就可以达到和指定telnet过滤一样的效果。因为telnet就是23端口,所以如果想捕捉一个非标准telnet的通信,必须自己指定端口过滤。

如果是分析telnet协议并还原屏幕显示,只需要抓从server到client的回显数据即可,因为口令不回显,这种过滤规则下抓不到口令明文。用NetXray抓从client到server包,指定过滤PASS关键字。

设置方法如下先指定IP过滤规则,CaptureàCapture Filter Setting…设定为 any <--> any,以最大可能地捕捉口令。然后增加一个过滤模式,Packet 54 4 Hex 0x50 41 53 53,再增加一个过滤模式,Packet 54 4 Hex 0x70 61 73 73。两者是or模式,因为这种关键字在网络传输中大小写不敏感,剩下的就是等口令来了。

NetXray最新版是款功能性强、操作轻松的网络检测工具,NetXray最新版监视网络状态,为优化网络性能提供资料,拥有精美的图形化界面,灵活的过滤策略和辅助功能,可以分析数据链路层及以上的协议及特定用户数据。

NetXray最新版是款功能性强、操作轻松的网络检测工具,NetXray最新版监视网络状态,为优化网络性能提供资料,拥有精美的图形化界面,灵活的过滤策略和辅助功能,可以分析数据链路层及以上的协议及特定用户数据。